今天要來介紹一個應該已經算是滿紅的 CDM(Cyber Defense Matrix)框架,這兩年來已經有不少的廠商在研討會分享時都會介紹 CDM 框架,甚至資安大會 CYBERSEC 發的資料中也有 CDM 框架的圖。

但我想還可能還是有人沒聽過或者不清楚,不知道如何使用 CDM 框架。而我自己認為 CDM 框架確實是一個很具體實用的框架,所以特定拉一篇文章先不討論技術實作,先來帶大家看這個框架。

公司的資安治理,藍隊防禦策略都是影響整個公司在安全技術執行上的重點。而透過 CDM 來規劃和評估藍隊防禦策略是一個現代資訊安全的手段。

Cyber Defense Matrix 官網

https://cyberdefensematrix.com/

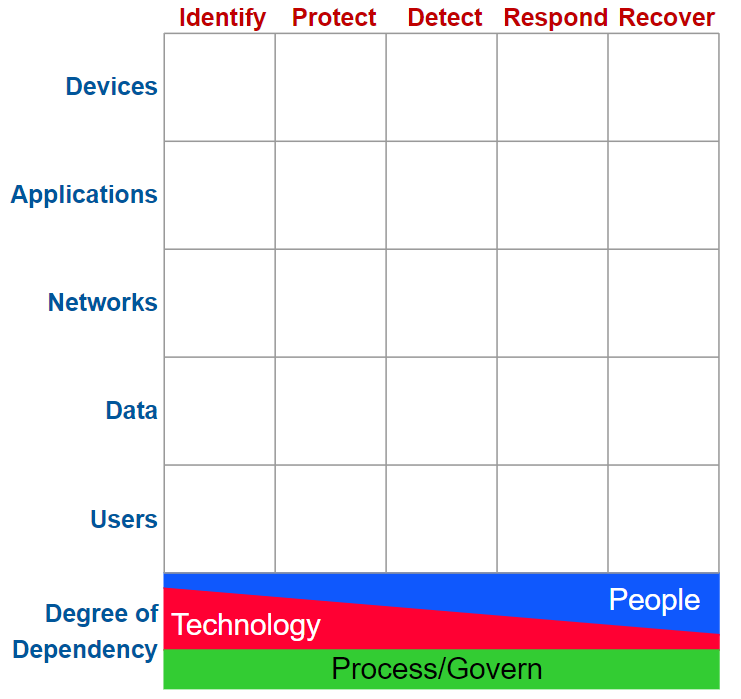

CDM 是一種矩陣,目的在於在幫助組織全面評估其資訊安全防禦能力。它提供一個通用的框架,將針對需要防禦的資安資產分為五類(設備、網路、應用程式、資料和用戶),並根據 NIST 網路安全框架的五種不同功能(識別、保護、偵測、響應和恢復)來對應到每一項資產的防禦,以提供高整個網路安全環境的級別概述。這兩個維度並沒有什麼特別新穎的地方,但通過交叉映射它們,我們可以以新的方式擴展這種熟悉感,提升對於防護規劃的洞察力。

CDM 矩陣是一個很好理解上手(我自己是這麼認為),而且也很實用的框架。矩陣是一個二維的矩陣,第一個維度涵蓋了NIST 網路安全框架的五個操作功能,第二個維度捕獲了我們試圖保護的五種資產類別。當這兩個維度放入網格時,我們得到一個五乘五的矩陣,稱為“網路防禦矩陣”。利用這種二維視圖,可以更簡單去描繪與認識的組織現有防禦分佈。

這個矩陣還有一個額外補充的部分。在矩陣的底部,展示了一個連續體,該連續體描述了隨著我們逐步完成 NIST 網路安全框架的五個操作功能,對技術、人員和流程的依賴程度。技術在識別和保護方面發揮著更大的作用。當我們轉向檢測、響應和恢復時,我們對技術的依賴就會減少,而對人的依賴就會增加。在所有五個職能中,對流程的依賴程度則一致。這個連續體幫助我們了解在嘗試應對網路安全挑戰時,我們對人員、流程和技術的依賴可能存在不平衡的地方。

CDM 有多個用法,包含但不限於:

透過 CDM 規劃藍隊防禦策略有幾個重要優勢:

透過 CDM 規劃藍隊防禦策略能夠幫助組織建立一個有系統的安全防禦框架。通過將安全防禦分為不同的領域,組織可以確保。

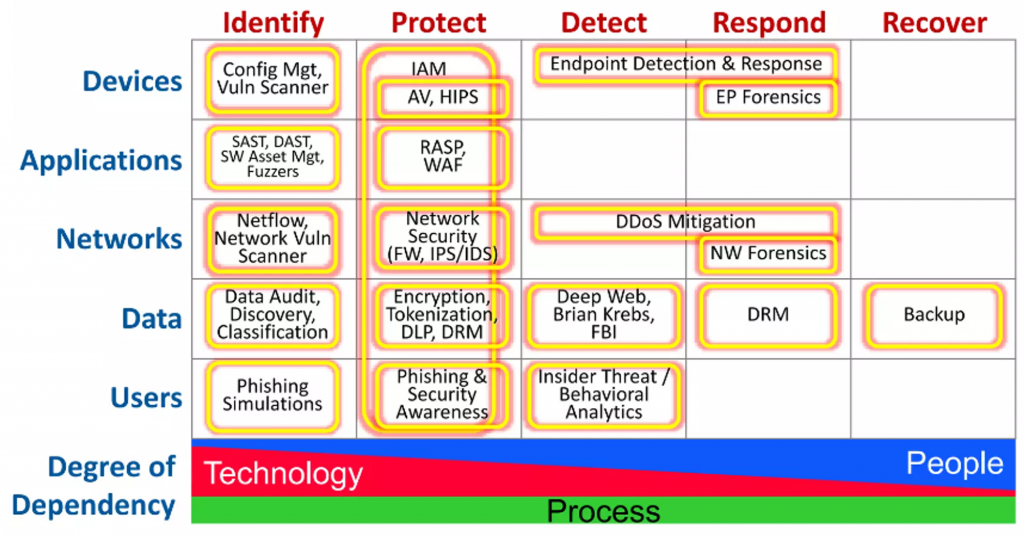

以我們這個系列目前介紹到的工具來說,

有 Wazuh、OpenVAS(Greenbone)、OpenCVE、OpenCTI

涵蓋的只有少數的幾個項目,例如 OpenVAS 看起來看起來範圍很廣

在 CDM 當中其實只被列在 Identify-Networks 當中(有的人會額外也算在 Identify-Devices)

所以我們可以透過將目前組織內所使用的解決方案,一一填入 CDM 框架之中,然後評估看看是否有甚麼地方是缺乏,可能需要增強的。

關於 CDM(Cyber Defense Matrix),我認為有兩個誤區是大家需要注意的。其實兩個誤區的要點都在於這個框架的架構跟使用上都是過於簡單的,所以可能反而造成誤會。

第一個,作為一個二維 5x5 的矩陣,可能並不是所有的項目都是一樣重要的,不是所有項目都一定要補上內容的,應該要依組織內部的目標、需求,視情況而決定。我覺得有點像是麥卡托投影法的世界地圖,看起來比較直觀與方便,但是國家的土地面積會被扭曲。而且可能不會每個區塊都有很好的資安解決方案,一部分也是前面提到的連續體(Degree of Dependency),所以會發現大家填的 CDM 的圖,幾乎都是集中在左側。

第二個誤區是過於簡單化的圖,所以有些非資安專業可能會認為,每一個區塊都有內容就有保護到了,但每一個區塊內部其實可能又有另外的深度以及廣度,所以可能不是只要有一個項目即可。例如最常見的就是在 Identify - Applications 的區塊,常常可以看到大家塞滿了一堆東西,像是 SAST / DAST / Fuzz / SCA 等等,雖然都屬於 Identify - Applications,但各自都有不同用途。

所以使用上雖然方便,但其實就是做一個高層級的快速評估而已。

還有,其實有些項目在 CDM 當中可能每個人定義的區塊會不同,所以對於某些項目不用太介意 XD。然後有些項目其實放進來可能不太合適,也不用勉強要加進來,但有時候是為了交差(?)或是解釋也還是需要。例如滲透測試或是紅隊演練,其實實際上也是要看你滲透跟紅隊演練做的方式跟範圍,通常這種還是被列在 Identify 的維度,不過你總不會說一個紅隊演練涵蓋了 Identify 的一整排,所以其他解決方案都不用做吧XD,這個其實也就呼應到我剛剛提到的兩個誤區。

CDM 真的是簡易使用,也方便實際有用的矩陣,可以在實際規劃跟評估的時候納入參考,但是不要過於執著或是鑽牛角尖就好。

想了解更多可以參考以下外部連結(第三篇RSA 2019的文章滿值得看的)

https://www.ithome.com.tw/news/140095

https://www.ithome.com.tw/news/145710

https://www.slideshare.net/sounilyu/cyber-defense-matrix-reloaded